TKEセキュリティグループの設定

最終更新日:2024-12-03 18:28:39

TKEセキュリティグループの設定

最終更新日: 2024-12-03 18:28:39

セキュリティはみんなが関心を持っている問題です。Tencent Cloudは、セキュリティを製品設計上の最も重要な要因とし、製品にセキュリティ隔離を厳しく要求します。TKEもこれを重要視しています。Tencent Cloudの基幹ネットワークは十分なセキュリティメカニズムを提供しています。TKEの基幹ネットワークは、より豊富なネットワーク機能を提供するTencent CloudバーチャルプライベートクラウドVPC を採用します。本書では、TKEでセキュリティグループを使用するベストプラクティスを紹介することで、セキュリティポリシーの選択に協力します。

セキュリティグループ

セキュリティグループは状態付きのパケットフィルタリング型仮想ファイアウォールであり、1台または複数台のCVMのネットワークアクセス制御を設定するために使用され、Tencent Cloudによって提供される重要なネットワークセキュリティ隔離の手段です。セキュリティグループの詳細は、セキュリティグループをご参照ください。

TKEを使用しセキュリティグループを選択する時検討すべきのポイント

コンテナークラスターにおいて、サービスインスタンスが分散式にデプロイされるため、異なるサービスインスタンスはクラスターのノードに分散されます。同一クラスター配下のホストを同じセキュリティにバインドし、クラスターのセキュリティグループにほかのCVMを追加しないことを推奨します。

外部に対して、セキュリティは必要最小限の権限を付与します。

以下のTKE使用規則を適用する必要があります。

コンテナーインスタンスネットワークとクラスターノードネットワークへのアクセスを許可します

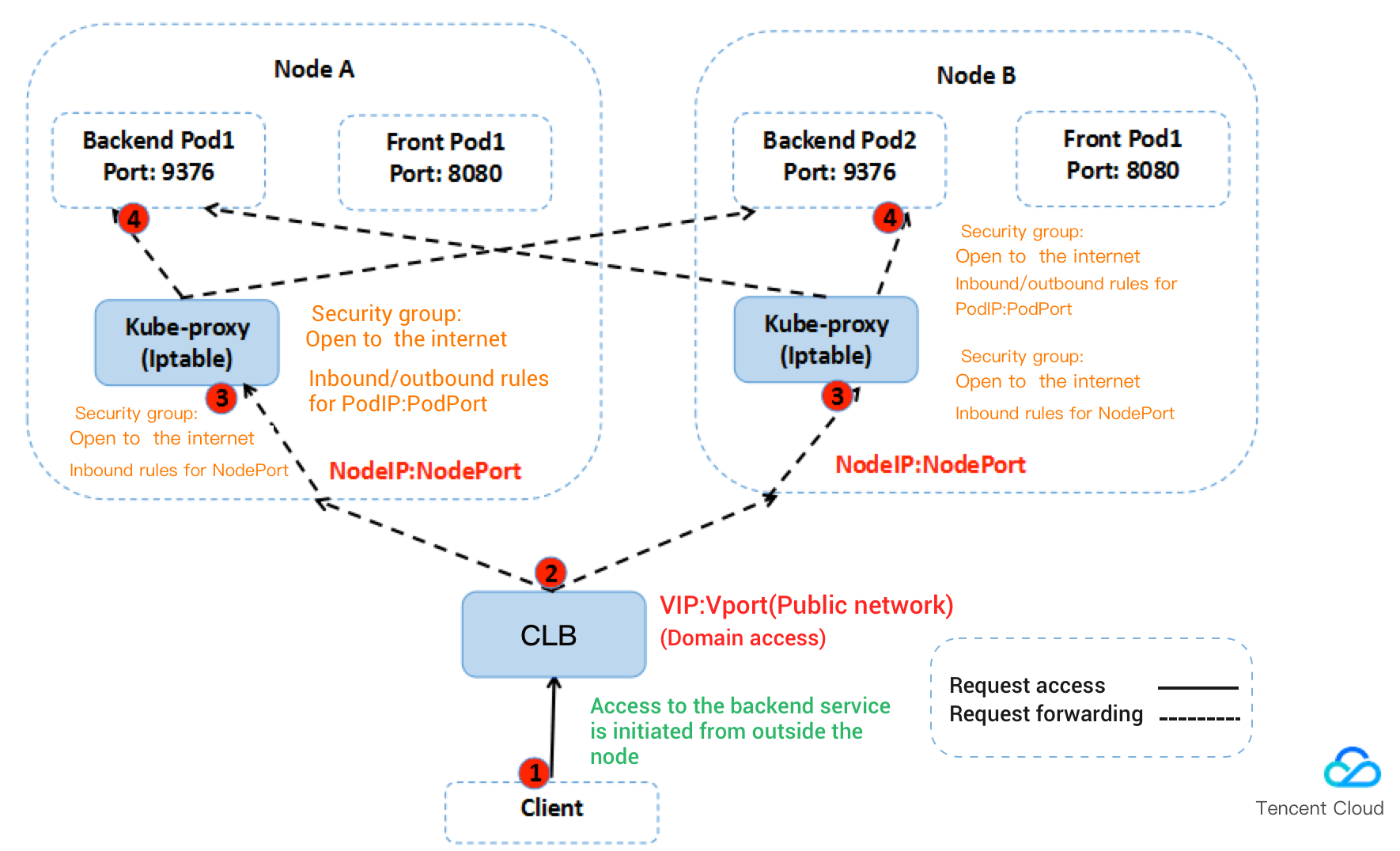

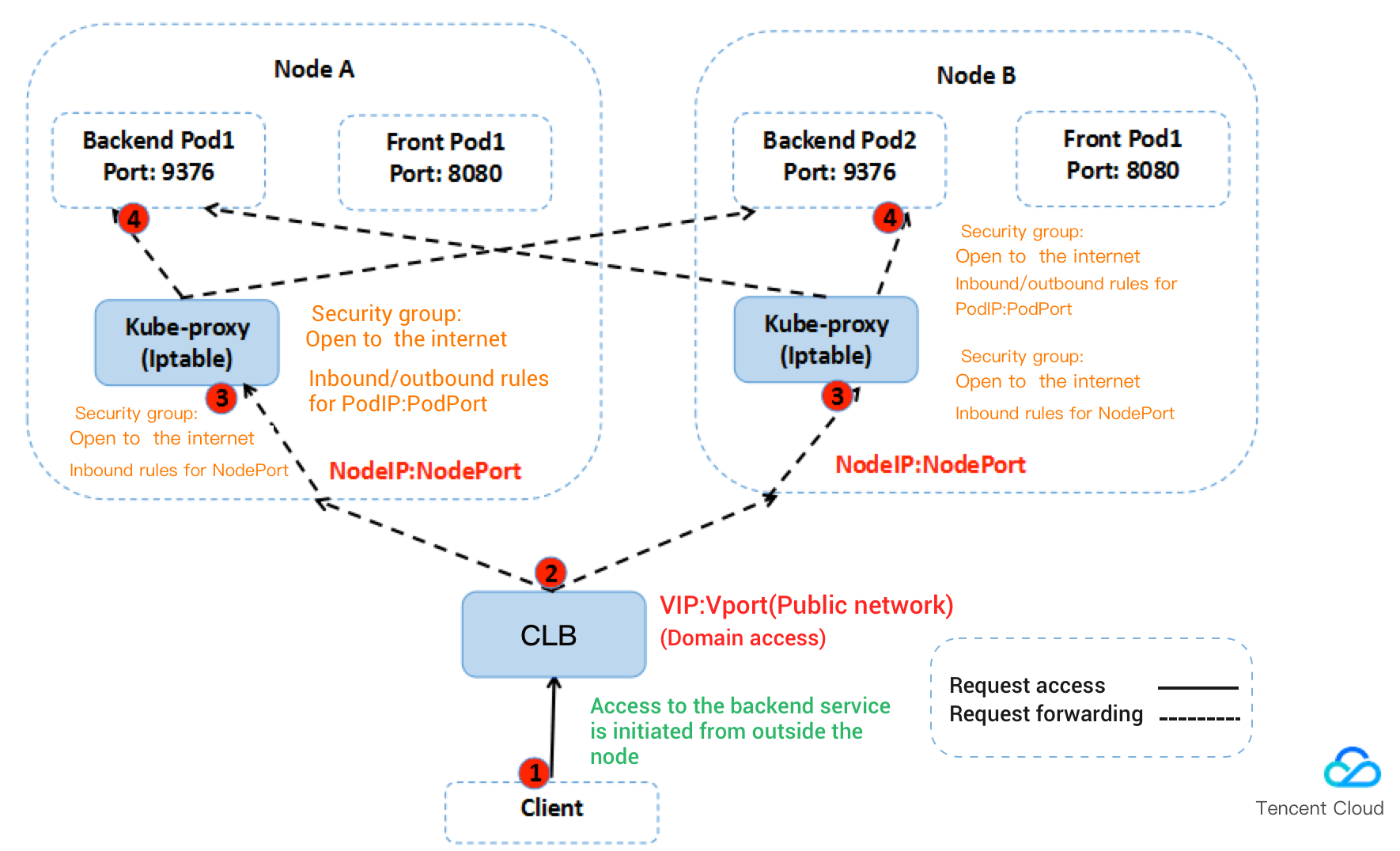

サービスがホストノードにアクセスする時、Kube-proxyモジュールが設定したiptables規則に従って、リクエストをサービスの任意1つのインスタンスに転送します。サービスのインスタンスがほかのノードに存在する可能性があるため、ノードをまたがったアクセスが行われます。例えば、アクセスするデスティネーションIPに、サービスインスタンスIP、クラスター上のほかのノードIP、ノード上のクラスターのcbr0ブリッジIPがある場合、- 対向側のノードでコンテナーインスタンスネットワークとクラスターノードネットワークへのアクセスを許可する必要があります。

同一VPCにおける異なるクラスターがお互いアクセスする場合、対応するクラスターのコンテナーネットワークとノードネットワークへのアクセスを許可する必要があります。

SSHによるノードへのログインが必要な場合、22ポートを開放する必要があります。

ノードの30000 - 32768ポートを開放します。

アクセル経路で、ロードバランサーを介してパケットをコンテナークラスターのNodeIP:NodePortに転送してください。そのうち、NodeIPはクラスター上の任意のノードのホストIPであり、NodePortはサービス作成時にコンテナークラスターがデフォルトでサービスに割り当てたポートです。NodePortの範囲は30000 - 32768です。

下図ではパブリックネットワークからサービスにアクセスすることを例とします:

TKEのデフォルトセキュリティグループ規則

ノードのデフォルトセキュリティグループ規則

クラスターノード間の通信には一部のポートを開放する必要があります。無効なセキュリティグループをバインドすることによってクラスターの作成に失敗することを防ぐために、TKEはデフォルトのセキュリティグループ設定規則を用意しています。具体的には、下表をご参照ください:

注意:

現在のデフォルトセキュリティグループが業務需要を満足できず、このセキュリティグループにバインドされるクラスターをすでに作成している場合、セキュリティグループ規則管理を参照し、このセキュリティグループに対して、確認や変更などを行ってください。

インバンド規則

プロトコル規則 | ポート | ソース | ポリシー | 備考 |

ALL | ALL | コンテナーネットワーク CIDR | 許可 | コンテナーネットワークにおけるPod間通信の許可 |

ALL | ALL | クラスターネットワーク CIDR | 許可 | クラスターネットワークにおけるノード間通信の許可 |

tcp | 30000 - 32768 | 0.0.0.0/0 | 許可 | MasterとWorkerのノード間通信の許可 |

udp | 30000 - 32768 | 0.0.0.0/0 | 許可 | MasterとWorkerのノード間通信の許可 |

icmp | - | 0.0.0.0/0 | 許可 | ICMPプロトコルの許可、Ping対応 |

アウトバウンド規則

プロトコル規則 | ポート | ソース | ポリシー |

ALL | ALL | 0.0.0.0/0 | 許可 |

説明:

アウトバンド規則をカスタマイズする場合、ノードネットワークセグメントとコンテナーネットワークセグメントへのアクセスを許可する必要があります。

コンテナーノードでこの規則を設定すれば、異なる方法でクラスターにおけるサービスにアクセスできます。

クラスターにおけるサービスへのアクセス方法については、Service管理サービスへのアクセス方法をご参照ください。

独立クラスターMasterのデフォルトセキュリティグループ規則

独立クラスターを作成する時、デフォルトではMasterにTKEデフォルトセキュリティグループをバインドします。これは、クラスター作成後に、MasterとNodeが通信できないリスクやServiceにアクセスできないリスクを減らすためです。デフォルトのセキュリティグループ設定規則については、下表をご参照ください:

説明:

インバンド規則

プロトコル | ポート | ネットワークセグメント | ポリシー | 備考 |

ICMP | ALL | 0.0.0.0/0 | 許可 | Ping対応 |

TCP | 30000 - 32768 | クラスターネットワークCIDR | 許可 | MasterとWorkerのノード間通信の許可 |

UDP | 30000 - 32768 | クラスターネットワークCIDR | 許可 | MasterとWorkerのノード間通信の許可 |

TCP | 60001,60002,10250,2380,2379,53,17443,50055,443,61678 | クラスターネットワークCIDR | 許可 | API Server通信の許可 |

TCP | 60001,60002,10250,2380,2379,53,17443 | コンテナーネットワークCIDR | 許可 | API Server通信の許可 |

TCP | 30000 - 32768 | コンテナーネットワークCIDR | 許可 | Service通信の許可 |

UDP | 30000 - 32768 | コンテナーネットワークCIDR | 許可 | Service通信の許可 |

UDP | 53 | コンテナーネットワークCIDR | 許可 | CoreDNS通信の許可 |

UDP | 53 | クラスターネットワークCIDR | 許可 | CoreDNS通信の許可 |

アウトバウンド規則

プロトコル規則 | ポート | ソース | ポリシー |

ALL | ALL | 0.0.0.0/0 | 許可 |

フィードバック