- 신규 사용자 가이드

- 소식 및 공지 사항

- 릴리스 노트

- 공용 이미지 릴리스 노트

- 공지

- CentOS 8 유지보수 종료 공지

- SUSE 프로 버전 이미지 지원 중단 공지

- 여러 가용존의 CVM 가격 인하 공지

- OrcaTerm 프록시 IP 주소 변경 공지

- 실리콘밸리 리전 표준형 S3의 가격 변동에 대한 공지

- Tencent Cloud 미러 상시 허점 복구 정책 공지

- Ubuntu10.04 미러 이미지 비활성화 및 인벤토리 소프트웨어 소스 구성에 관한 공지

- Ubuntu14.04에서 Tomcat 작동 불가 솔루션에 대해

- Windows CVM Virtio 랜카드 드라이브를 업그레이드할데 대한 공지

- 보안 그룹 53 포트 설정 관련 공지

- Windows Server 2003 시스템 미러를 지원 불가한데 대한 공지

- Windows Server 2008 R2 기업용 SP1 64비트 시스템 이미지 지원 중단에 관한 공지

- 제품 소개

- 구매 가이드

- 시작하기

- 운영 가이드

- 운영 가이드 개요

- 사용 제한 개요

- 편리한 기능

- 인스턴스

- 인스턴스 생성

- 인스턴스 실행 템플릿 관리

- 일괄 연속 이름 생성 혹은 특정 스트링 패턴으로 이름 생성

- Linux 인스턴스 로그인

- Windows 인스턴스 로그인

- 사양 조절

- 정보 보기

- 인스턴스 명칭 변경

- 인스턴스 비밀번호 재설정

- 인스턴스IP주소 관리

- 인스턴스 서브넷 변경

- 보안 그룹 변경

- 종량제 인스턴스를 정액 과금제로 변경

- 인스턴스 검색

- 인스턴스 출력

- 인스턴스 스타트업

- 인스턴스 셧다운

- 인스턴스 재시작

- 인스턴스 최대 절전 모드

- 시스템 재설치

- Tencent Cloud Automation Tools 사용하기

- 인스턴스 폐기/반환

- 인스턴스 폐기 방지 활성화

- 인스턴스 회수 또는 복구

- 스팟 인스턴스 관리

- 스팟 인스턴스 회수 상태 조회

- 종량제 인스턴스 종료 시 미과금

- 인스턴스 역할 관리

- 예약 인스턴스

- 미러

- 서비스 마이그레이션

- 유지 보수 작업

- Cloud Block Storage

- 네트워크

- 보안

- 태그

- 모니터링 및 알람

- 콘솔 예시

- 모범 사례

- CVM 모범 사례

- CVM 유형 모범 사례

- 웹사이트 구축 방법

- 환경 구축

- 웹 사이트 구축

- 애플리케이션 구축

- 시각화 인터페이스 구축

- 데이터 백업

- CVM에 로컬 파일 업로드

- 기타 시나리오 관련 작업

- CVM의 내부 네트워크를 통한 COS 액세스

- Linux 인스턴스 데이터 복구

- Windows 인스턴스 디스크 용량 관리

- Linux 인스턴스에서 수동으로 커널 변경

- CVM에서 Windows 기반 AD 도메인 설정

- 네트워크 성능 테스트

- 네트워크 처리량 성능 테스트

- Linux 시스템에서 USB/IP를 사용하여 USB 장치 원격 공유

- Windows 시스템에서 RemoteFx를 사용하여 USB 장치 리디렉션

- AVX512를 통한 CVM에서의 AI 애플리케이션 가속

- Tencent SGX 보안 컴퓨팅 환경 구축

- M6p 인스턴스 영구 메모리 설정

- 유지보수 가이드

- 장애처리

- 인스턴스 관련 장애

- CVM에 로그인할 수 없는 문제 처리 방법

- Windows 인스턴스 관련

- Windows 인스턴스 로그인 불가

- Windows 인스턴스: 신분 인증 오류가 발생할 경우

- CVM 암호 재설정 실패 또는 유효하지 않을 경우

- Windows 인스턴스: 원격 데스크탑 서비스에 로그인 권한이 없을 경우

- Windows 인스턴스: 네트워크 등급 신분 인증이 필요한 경우

- Windows 인스턴스: Mac 원격 로그인에 이상이 발생할 경우

- Windows 인스턴스: CPU 혹은 메모리 점유율이 높아 로그인할 수 없을 경우

- Windows 인스턴스: 원격 데스크탑에서 원격 컴퓨터를 연결할 수 없을 경우

- Windows 인스턴스: 자격 증명이 작동하지 않았습니다.

- Windows 인스턴스: 포트 문제로 원격 로그인을 할 수 없을 경우

- Linux 인스턴스 로그인 관련 문제

- Linux 인스턴스에 로그인할 수 없을 경우

- SSH 방식으로 Linux 인스턴스에 로그인할 수 없을 경우

- Linux 인스턴스: CPU 혹은 메모리 점유율이 높아 로그인 할 수 없을 경우

- Linux 인스턴스: 포트 문제로 로그인을 할 수 없는 경우

- Linux 인스턴스:VNC 로그인 오류 알림 Module is unknown

- Linux 인스턴스:VNC 로그인 오류 알림 Account locked due to XXX failed logins

- Linux 인스턴스:VNC 로그인 시 정확한 비밀번호 입력 후 응답 없음

- Linux 인스턴스:VNC 또는 SSH 로그인 오류 알림 Permission denied

- Linux 인스턴스:/etc/fstab 구성 오류로 인한 로그인 실패

- Linux 인스턴스:sshd 구성 파일 권한 문제

- Linux 인스턴스:/etc/profile 무한 루프 호출 문제

- 서버가 격리되어 로그인할 수 없을 경우

- 높은 대역폭 점유율로 로그인할 수 없을 경우

- 보안 그룹 설정으로 인하여 원격 연결이 안 될 경우

- VNC 및 복구 모드를 통한 Linux 인스턴스 문제 해결

- CVM 종료 및 재시작 실패

- Network Namespace 생성 불가

- 커널 및 IO 관련 문제

- 시스템 bin 또는 lib 소프트 링크 누락

- CVM 바이러스 침입 의심

- 파일 생성 no space left on device 오류

- Linux 인스턴스 메모리 관련 장애

- 네트워크 관련 장애

- 인스턴스 관련 장애

- API 참조

- History

- Introduction

- API Category

- Making API Requests

- Region APIs

- Instance APIs

- DescribeInstances

- DescribeInstanceFamilyConfigs

- DescribeZoneInstanceConfigInfos

- DescribeInstanceTypeConfigs

- DescribeInstancesOperationLimit

- DescribeInstanceVncUrl

- InquiryPriceRunInstances

- InquiryPriceResetInstance

- InquiryPriceResetInstancesType

- InquiryPriceResizeInstanceDisks

- RunInstances

- StartInstances

- RebootInstances

- StopInstances

- ResetInstance

- TerminateInstances

- ResetInstancesType

- ResizeInstanceDisks

- ResetInstancesPassword

- ModifyInstancesAttribute

- ModifyInstancesProject

- InquirePricePurchaseReservedInstancesOffering

- DescribeReservedInstancesConfigInfos

- DescribeInstancesStatus

- PurchaseReservedInstancesOffering

- Cloud Hosting Cluster APIs

- Placement Group APIs

- Image APIs

- Key APIs

- Security Group APIs

- Network APIs

- Instance Launch Template APIs

- Data Types

- Error Codes

- FAQs

- 용어집

- 신규 사용자 가이드

- 소식 및 공지 사항

- 릴리스 노트

- 공용 이미지 릴리스 노트

- 공지

- CentOS 8 유지보수 종료 공지

- SUSE 프로 버전 이미지 지원 중단 공지

- 여러 가용존의 CVM 가격 인하 공지

- OrcaTerm 프록시 IP 주소 변경 공지

- 실리콘밸리 리전 표준형 S3의 가격 변동에 대한 공지

- Tencent Cloud 미러 상시 허점 복구 정책 공지

- Ubuntu10.04 미러 이미지 비활성화 및 인벤토리 소프트웨어 소스 구성에 관한 공지

- Ubuntu14.04에서 Tomcat 작동 불가 솔루션에 대해

- Windows CVM Virtio 랜카드 드라이브를 업그레이드할데 대한 공지

- 보안 그룹 53 포트 설정 관련 공지

- Windows Server 2003 시스템 미러를 지원 불가한데 대한 공지

- Windows Server 2008 R2 기업용 SP1 64비트 시스템 이미지 지원 중단에 관한 공지

- 제품 소개

- 구매 가이드

- 시작하기

- 운영 가이드

- 운영 가이드 개요

- 사용 제한 개요

- 편리한 기능

- 인스턴스

- 인스턴스 생성

- 인스턴스 실행 템플릿 관리

- 일괄 연속 이름 생성 혹은 특정 스트링 패턴으로 이름 생성

- Linux 인스턴스 로그인

- Windows 인스턴스 로그인

- 사양 조절

- 정보 보기

- 인스턴스 명칭 변경

- 인스턴스 비밀번호 재설정

- 인스턴스IP주소 관리

- 인스턴스 서브넷 변경

- 보안 그룹 변경

- 종량제 인스턴스를 정액 과금제로 변경

- 인스턴스 검색

- 인스턴스 출력

- 인스턴스 스타트업

- 인스턴스 셧다운

- 인스턴스 재시작

- 인스턴스 최대 절전 모드

- 시스템 재설치

- Tencent Cloud Automation Tools 사용하기

- 인스턴스 폐기/반환

- 인스턴스 폐기 방지 활성화

- 인스턴스 회수 또는 복구

- 스팟 인스턴스 관리

- 스팟 인스턴스 회수 상태 조회

- 종량제 인스턴스 종료 시 미과금

- 인스턴스 역할 관리

- 예약 인스턴스

- 미러

- 서비스 마이그레이션

- 유지 보수 작업

- Cloud Block Storage

- 네트워크

- 보안

- 태그

- 모니터링 및 알람

- 콘솔 예시

- 모범 사례

- CVM 모범 사례

- CVM 유형 모범 사례

- 웹사이트 구축 방법

- 환경 구축

- 웹 사이트 구축

- 애플리케이션 구축

- 시각화 인터페이스 구축

- 데이터 백업

- CVM에 로컬 파일 업로드

- 기타 시나리오 관련 작업

- CVM의 내부 네트워크를 통한 COS 액세스

- Linux 인스턴스 데이터 복구

- Windows 인스턴스 디스크 용량 관리

- Linux 인스턴스에서 수동으로 커널 변경

- CVM에서 Windows 기반 AD 도메인 설정

- 네트워크 성능 테스트

- 네트워크 처리량 성능 테스트

- Linux 시스템에서 USB/IP를 사용하여 USB 장치 원격 공유

- Windows 시스템에서 RemoteFx를 사용하여 USB 장치 리디렉션

- AVX512를 통한 CVM에서의 AI 애플리케이션 가속

- Tencent SGX 보안 컴퓨팅 환경 구축

- M6p 인스턴스 영구 메모리 설정

- 유지보수 가이드

- 장애처리

- 인스턴스 관련 장애

- CVM에 로그인할 수 없는 문제 처리 방법

- Windows 인스턴스 관련

- Windows 인스턴스 로그인 불가

- Windows 인스턴스: 신분 인증 오류가 발생할 경우

- CVM 암호 재설정 실패 또는 유효하지 않을 경우

- Windows 인스턴스: 원격 데스크탑 서비스에 로그인 권한이 없을 경우

- Windows 인스턴스: 네트워크 등급 신분 인증이 필요한 경우

- Windows 인스턴스: Mac 원격 로그인에 이상이 발생할 경우

- Windows 인스턴스: CPU 혹은 메모리 점유율이 높아 로그인할 수 없을 경우

- Windows 인스턴스: 원격 데스크탑에서 원격 컴퓨터를 연결할 수 없을 경우

- Windows 인스턴스: 자격 증명이 작동하지 않았습니다.

- Windows 인스턴스: 포트 문제로 원격 로그인을 할 수 없을 경우

- Linux 인스턴스 로그인 관련 문제

- Linux 인스턴스에 로그인할 수 없을 경우

- SSH 방식으로 Linux 인스턴스에 로그인할 수 없을 경우

- Linux 인스턴스: CPU 혹은 메모리 점유율이 높아 로그인 할 수 없을 경우

- Linux 인스턴스: 포트 문제로 로그인을 할 수 없는 경우

- Linux 인스턴스:VNC 로그인 오류 알림 Module is unknown

- Linux 인스턴스:VNC 로그인 오류 알림 Account locked due to XXX failed logins

- Linux 인스턴스:VNC 로그인 시 정확한 비밀번호 입력 후 응답 없음

- Linux 인스턴스:VNC 또는 SSH 로그인 오류 알림 Permission denied

- Linux 인스턴스:/etc/fstab 구성 오류로 인한 로그인 실패

- Linux 인스턴스:sshd 구성 파일 권한 문제

- Linux 인스턴스:/etc/profile 무한 루프 호출 문제

- 서버가 격리되어 로그인할 수 없을 경우

- 높은 대역폭 점유율로 로그인할 수 없을 경우

- 보안 그룹 설정으로 인하여 원격 연결이 안 될 경우

- VNC 및 복구 모드를 통한 Linux 인스턴스 문제 해결

- CVM 종료 및 재시작 실패

- Network Namespace 생성 불가

- 커널 및 IO 관련 문제

- 시스템 bin 또는 lib 소프트 링크 누락

- CVM 바이러스 침입 의심

- 파일 생성 no space left on device 오류

- Linux 인스턴스 메모리 관련 장애

- 네트워크 관련 장애

- 인스턴스 관련 장애

- API 참조

- History

- Introduction

- API Category

- Making API Requests

- Region APIs

- Instance APIs

- DescribeInstances

- DescribeInstanceFamilyConfigs

- DescribeZoneInstanceConfigInfos

- DescribeInstanceTypeConfigs

- DescribeInstancesOperationLimit

- DescribeInstanceVncUrl

- InquiryPriceRunInstances

- InquiryPriceResetInstance

- InquiryPriceResetInstancesType

- InquiryPriceResizeInstanceDisks

- RunInstances

- StartInstances

- RebootInstances

- StopInstances

- ResetInstance

- TerminateInstances

- ResetInstancesType

- ResizeInstanceDisks

- ResetInstancesPassword

- ModifyInstancesAttribute

- ModifyInstancesProject

- InquirePricePurchaseReservedInstancesOffering

- DescribeReservedInstancesConfigInfos

- DescribeInstancesStatus

- PurchaseReservedInstancesOffering

- Cloud Hosting Cluster APIs

- Placement Group APIs

- Image APIs

- Key APIs

- Security Group APIs

- Network APIs

- Instance Launch Template APIs

- Data Types

- Error Codes

- FAQs

- 용어집

작업 시나리오

본문은 M6ce 인스턴스에서 Tencent SGX 보안 컴퓨팅 환경을 구축하는 방법을 소개하고, intel SGXSDK를 사용하여 SGX 기능을 인증하는 방법을 안내합니다.

전제 조건

M6ce 인스턴스를 생성 및 로그인 완료해야 합니다.

인스턴스 생성 방법은 구매 페이지를 통한 인스턴스 생성을 참고하십시오.

인스턴스에 로그인하는 방법은 Linux 인스턴스에 로그인을 참고하십시오.

설명:

본문은 TencentOS Server 3.1(TK4) 운영 체제의 인스턴스를 예시로 사용합니다. 운영 체제 버전에 따라 과정이 다르므로 실제 상황에 맞게 작업하십시오.

작업 단계

1. 다음 명령어를 실행하여 kernel 버전을 확인합니다.

uname -a

kernel 버전이 5.4.119-19.0008보다 낮은지 확인합니다.

낮다면 다음 명령어를 실행하여 kernel을 업데이트합니다.

yum update kernel

낮지 않다면 다음 단계를 진행합니다.

2. 다음 명령어를 실행하여 SGX runtime에 필요한 소프트웨어 패키지를 설치합니다.

yum install \\libsgx-ae-le libsgx-ae-pce libsgx-ae-qe3 libsgx-ae-qve \\libsgx-aesm-ecdsa-plugin libsgx-aesm-launch-plugin libsgx-aesm-pce-plugin libsgx-aesm-quote-ex-plugin \\libsgx-dcap-default-qpl libsgx-dcap-default-qpl-devel libsgx-dcap-ql libsgx-dcap-ql-devel \\libsgx-dcap-quote-verify libsgx-dcap-quote-verify-devel libsgx-enclave-common libsgx-enclave-common-devel libsgx-epid-devel \\libsgx-launch libsgx-launch-devel libsgx-pce-logic libsgx-qe3-logic libsgx-quote-ex libsgx-quote-ex-devel \\libsgx-ra-network libsgx-ra-uefi libsgx-uae-service libsgx-urts sgx-ra-service \\sgx-aesm-service

설명:

SGX AESM 서비스의 기본 설치 디렉터리는

/opt/intel/sgx-aesm-service입니다.3. 다음 명령어를 실행하여 intel SGXSDK를 설치합니다.

yum install sgx-linux-x64-sdk

설명:

4. SGX runtime 및 intel SGXSDK가 설치된 후 인스턴스를 재시작합니다. 자세한 내용은 인스턴스 재시작을 참고하십시오.

5. Tencent Cloud SGX 원격 증명 서비스를 설정합니다.

Tencent Cloud SGX 원격 증명 서비스는 리전별 배치가 적용됩니다. SGX CVM인스턴스가 위치한 리전에서 Tencent Cloud SGX 원격 증명 서비스에 접속하여 최상의 경험을 얻을 수 있습니다. intel SGXSDK를 설치한 후 원격 증명 서비스의 기본 구성 파일

/etc/sgx_default_qcnl.conf가 자동으로 생성됩니다. SGX CVM 인스턴스가 위치한 리전의 Tencent Cloud SGX 원격 증명 서비스에 맞게 파일을 수동으로 수정하려면 아래 단계를 따르십시오.설명:

현재 베이징, 상하이, 광저우 리전만 Tencent Cloud SGX 원격 증명 서비스를 지원합니다.

Intel Ice Lake는 Intel EPID 원격 증명 방식이 아닌 Intel SGX DCAP 기반 원격 증명 방식만 지원합니다.

VIM 편집기를 사용하여

/etc/sgx_default_qcnl.conf를 다음 내용으로 수정합니다.# PCCS server addressPCCS_URL=https://sgx-dcap-server-tc.[Region-ID].tencent.cn/sgx/certification/v3/# To accept insecure HTTPS cert, set this option to FALSEUSE_SECURE_CERT=TRUE

[Region-ID]를 SGX CVM 인스턴스가 위치한 리전의 ID로 바꾸십시오. 예시: <br>

베이징 리전 수정 예시는 다음과 같습니다.# PCCS server addressPCCS_URL=https://sgx-dcap-server-tc.bj.tencent.cn/sgx/certification/v3/# To accept insecure HTTPS cert, set this option to FALSEUSE_SECURE_CERT=TRUE

상하이 리전 수정 예시는 다음과 같습니다.

# PCCS server addressPCCS_URL=https://sgx-dcap-server-tc.sh.tencent.cn/sgx/certification/v3/# To accept insecure HTTPS cert, set this option to FALSEUSE_SECURE_CERT=TRUE

광저우 리전 수정 예시는 다음과 같습니다.

# PCCS server addressPCCS_URL=https://sgx-dcap-server-tc.gz.tencent.cn/sgx/certification/v3/# To accept insecure HTTPS cert, set this option to FALSEUSE_SECURE_CERT=TRUE

SGX 기능 인증 예시

예시1: Enclave 실행

Intel SGXSDK는 SGX 기능을 인증하기 위한 SGX 샘플 코드를 제공합니다. 기본 디렉터리는

/opt/intel/sgxsdk/SampleCode입니다. 이 예시에서 코드(SampleEnclave)의 효과는 설치된 SGXSDK의 정상 사용 여부와 SGX CVM 인스턴스의 보안 메모리 리소스 사용 가능 여부를 확인하기 위해 Enclave를 실행하는 것입니다.1. 다음 명령어를 실행하여 intel SGXSDK와 관련된 환경 변수를 설정합니다.

source /opt/intel/sgxsdk/environment

2. 다음 명령어를 실행하여 샘플 코드 SampleEnclave를 컴파일합니다.

cd /opt/intel/sgxsdk/SampleCode/SampleEnclave && make

3. 다음 명령어를 실행하여 컴파일된 실행 파일을 실행합니다.

./app

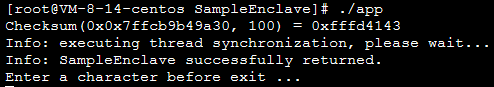

아래 이미지와 같은 결과가 반환되면 실행이 완료된 것입니다.

예시2: SGX 원격 증명

Intel sgx의 code tree는 SGX 원격 증명 기능(DCAP)을 인증하기 위한 샘플 코드를 제공합니다. 이 예시는 Quote 생성 및 인증을 위한 것으로, Quote 생성(QuoteGenerationSample) 및 Quote 인증(QuoteVerificationSample)을 포함합니다.

1. 다음 명령어를 실행하여 intel SGXSDK 관련 환경 변수를 설정합니다.

source /opt/intel/sgxsdk/environment

2. 다음 명령어를 순서대로 실행하여 git을 설치하고 intel sgx DCAP code tree를 다운로드합니다.

cd /root && yum install git

git clone https://github.com/intel/SGXDataCenterAttestationPrimitives.git

3. 다음 명령어를 순서대로 실행하여 Quote 생성의 QuoteGenerationSample 샘플 코드를 컴파일하고 실행합니다.

3.1 QuoteGenerationSample 디렉터리를 입력합니다.

cd /root/SGXDataCenterAttestationPrimitives/SampleCode/QuoteGenerationSample

3.2 QuoteGenerationSample을 컴파일합니다.

make

3.3 QuoteGenerationSample을 실행하고 Quote를 생성합니다.

./app

4. 다음 명령어를 실행하여 Quote 인증의 QuoteVerificationSample 샘플 코드를 컴파일합니다.

cd /root/SGXDataCenterAttestationPrimitives/SampleCode/QuoteVerificationSample && make

5. 다음 명령어를 실행하여 QuoteVerificationSample Enclave에 서명을 진행합니다.

sgx_sign sign -key Enclave/Enclave_private_sample.pem -enclave enclave.so -out enclave.signed.so -config Enclave/Enclave.config.xml

6. 다음 명령어를 통해 QuoteVerificationSample을 실행하여 Quote를 확인합니다.

./app

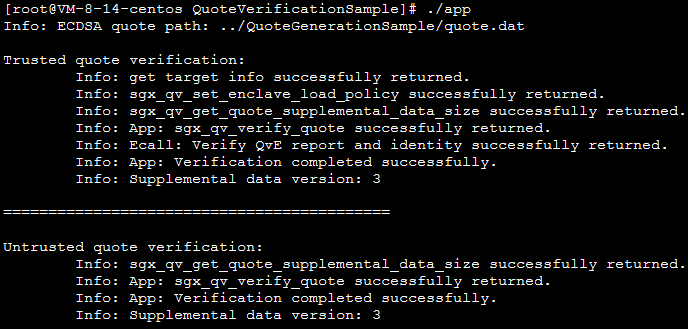

아래 이미지와 같은 결과가 반환되면 인증이 완료된 것입니다.

예

예

아니오

아니오

문제 해결에 도움이 되었나요?